Les services cloud se sont bien installés dans la plupart des entreprises. Ils peuvent avoir un impact majeur sur le contrôle des accès et la gouvernance des identités.

A mesure que les entreprises adoptent un nombre croissant de services cloud, les professionnels de la sécurité se trouvent confrontés à de nouveaux problèmes non dénués d’intérêt. L’un d’entre eux est la prolifération rapide des identités associées à ces services cloud. Plus ces derniers sont nombreux, plus il faut provisionner d’identités. Et en assurer le suivi peut vite tourner au cauchemar. A l’automne 2014, Adallom – racheté depuis par Microsoft – estimait que 80 % des entreprises avaient au moins un ancien employé au compte SaaS toujours actif ; que 11 % des comptes d’applications SaaS étaient inactifs ; que 7 % étaient administrateurs ; et que 19 % des utilisateurs contournaient les systèmes de gestion des identités et des accès

Ces problèmes restent très courants. Ils illustrent toute la difficulté qu’il peut y avoir à gérer le cycle de vie des comptes des applications SaaS. Et s’il fallait encore se convaincre de l’enjeu, une étude des équipes de Rhino Security a récemment mis en évidence un grand nombre de techniques d’élévation de privilèges toujours incroyablement communes dans AWS début 2018. Elles tirent profit de modèles de rôles et de privilèges mal définis. Pour de grandes organisations, il peut falloir compter des centaines, voire des milliers, de rôles définis pour un grand nombre de comptes. Le seul inventaire des assignations de rôles peut constituer un vaste défi.

Comment aborder la gestion des identités et des accès dans le cloud

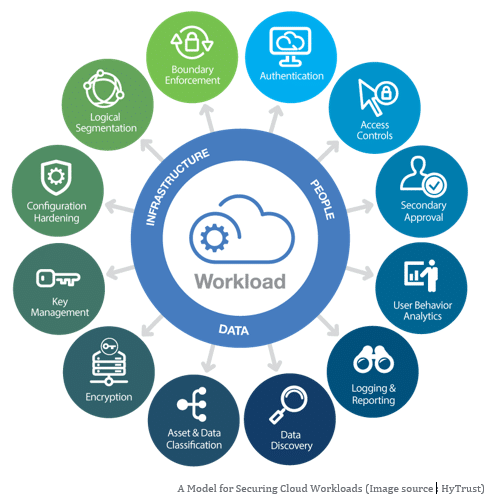

Pour lutter contre des problèmes tels que ceux découverts par l’équipe de Rhino Security, les entreprises qui utilisent le cloud doivent développer une stratégie de gouvernance pour les identités. Bien que certaines aient déjà en place des stratégies de gestion des identités et des accès (IAM, Identity and Access Management) en interne, celles-ci devront probablement être adaptées aux environnements cloud. Pour tous les utilisateurs humains réels, les comptes devraient être directement liés aux services d’annuaire centraux comme Active Directory, ce qui facilite l’approvisionnement, l’audit et le déprovisionnement des comptes.

Toutes les applications SaaS devraient nécessiter l’utilisation d’un système d’authentification unique (SSO) lié à cet annuaire central via la fédération. Pour les environnements PaaS et IaaS, la gouvernance des identités peut être un peu plus délicate, car tous les actifs (serveurs, code sans serveur, nœuds de stockage, etc.) peuvent avoir leurs propres rôles et privilèges. Certaines de ces identités – qu’il s’agisse de simples utilisateurs et groupes ou d’affectations de rôles plus complexes – peuvent ne pas s’aligner facilement sur un annuaire central, et les équipes de développement et d’exploitation peuvent trouver plus facile d’utiliser des outils natifs du cloud pour gérer les comptes et les identités dans certains cas.

Là, il convient de se concentrer sur quelques aspects de la gouvernance des identités. Cela commence par le développement de normes et de pratiques internes de création de comptes qui régissent la façon dont les équipes DevOps, notamment, intègrent les identités et les modèles de privilèges dans les déploiements en mode cloud. Cela doit couvrir la justification du compte, les méthodes et contrôles d’authentification et d’autorisation, ainsi que les paramètres du cycle de vie.

Ensuite, il faut utiliser des outils natifs du cloud ou tiers pour extraire régulièrement les listes d’utilisateurs, de groupes, de rôles et d’assignation de privilèges à partir des environnements cloud. PowerShell pour Azure et l’interface en ligne de commande d’Azure peuvent être utilisés dans ce contexte. Les données recueillies doivent bien sûr ensuite être triées, stockées et analysées.

Enfin, il convient de s’assurer de disposer de capacités de journalisation et de supervision robustes se concentrant sur l’activité IAM dans les environnements cloud utilisés, afin de détecter les activités inhabituelles ou les changements non autorisés.

L’élaboration d’un plan de gouvernance pour la gestion des identités et des accès dans les environnements cloud peut s’avérer long et fastidieux. Mais les risques sont importants lorsque ce n’est pas fait. Bien sûr, il ne faut surtout pas oublier d’impliquer toutes les parties concernées, car le sujet peut rapidement prendre une tournure hautement politique.

Source : https://www.lemagit.fr/conseil/Gestion-des-identites-et-des-acces-dans-le-cloud-la-voie-a-suivre