NOTRE BLOG « ARCHIVAGE »

Bienvenue dans notre blog « Archivage »,

Notre blog vous permettra de mieux appréhender les concepts « d’Archivage Légal », « Archivage Electronique », « Archivage Numérique », « Coffre-Fort Electronique », « Signature Electronique, etc… Ces notions ont en commun un très haut niveau de sécurité pour la protection physique, logique et juridique de vos documents.

Pour les documents électroniques, « l’Archivage Légal », dit aussi « Archivage à valeur probante » ou encore « Archivage à vocation probatoire », nécessite le recours à un « Coffre-Fort Electronique ». Il permet assurer le niveau de sécurité et de disponibilité requis pour répondre aux exigences fondamentales décrite dans les normes spécialisées : NF Z42-013, NF Z42-026, ISO 15489, Moreq 2, OAIS, et quelques autres… Le but consiste à assurer le stockage des documents sensibles dans des condition de sécurité, de disponibilité, de confidentialité et d’intégrité adéquates.

Les articles que nous proposons dans ce blog sont de nature à vous guider dans une démarche de préparation de vos projets de dématérialisation de documents et de processus.

Mr Daniel Gouacide – Président de la société Archives Factory.

Comment signer en ligne électroniquement un document ?

Signer en ligne électroniquement un document est une évolution logique possible grâce aux progrès du numérique et, de plus en plus d'entreprises font recours à cette option pour diverses raisons. Au lieu d’imprimer, de signer, de scanner, avant d’envoyer, il est tout...

Role Based Access Control (RBAC) : comment fonctionne le contrôle d’accès à base de rôles ?

Les entreprises et les organisations attribuent des autorisations d’accès à leur système informatique seulement aux utilisateurs qui en ont effectivement besoin, dans le cadre de leur activité. Les données sensibles sont ainsi protégées des accès non autorisés et des...

RBAC – Contrôle d’accès basé sur les rôles : qu’est-ce-que c’est ? À quoi ça sert ?

Un mot de passe volé peut-il vous offrir les clés de tout un royaume ? En fait, il apparaît que 81 % des vols de données qui ont eu lieu en 2017 ont utilisé des mots de passe volés ou faibles pour accéder au réseau. Nous devons faire mieux que cela...

L’IDENTITÉ NOUVEAU PILIER DE LA SÉCURITÉ DANS LE CLOUD

Alors que les entreprises adoptent de plus en plus massivement les applications SaaS, les directions des systèmes d’information sont amenées à placer la gestion des identités et des accès au cœur des préoccupations de sécurité. Première raison à ce mouvement, les...

Gestion des identités : tout comprendre à l’IAM et à la fédération d’identité

Technologie : L'intégrité du réseau informatique dépend largement de la manière dont les identités numériques des utilisateurs peuvent être protégées. Et cela est très difficile à mettre en place et à maintenir. Voici un peu d'aide. Dans une transaction commerciale,...

Gestion des identités et des accès dans le cloud : la voie à suivre

Les services cloud se sont bien installés dans la plupart des entreprises. Ils peuvent avoir un impact majeur sur le contrôle des accès et la gouvernance des identités. A mesure que les entreprises adoptent un nombre croissant de services cloud, les professionnels de...

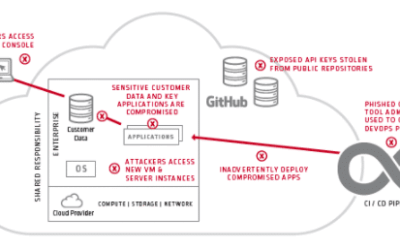

Cloud : quelles sont les principales menaces et comment s’en protéger

Le Cloud Computing présente de nombreux avantages pour les entreprises, notamment en termes de coût et de scalabilité. Cependant, le nuage présente aussi des risques en termes de sécurité. Par le passé, les principales menaces planant sur le Cloud étaient les...

Probant, probatoire, légal : Quelles différences ?

Nous parlons beaucoup du côté juridique de la dématérialisation, de la signature électronique, de l’archivage des documents et tout ce qui pourrait concerner le côté valable et légal du sujet. A ce propos, plusieurs termes ne nous sont pas étrangers,...

Sécurité du Cloud

La sécurité du cloud fait référence à la protection de l’intégrité des applications, des données et de l’infrastructure virtuelle hébergées dans le cloud. Ce terme s’applique à tous les modèles de déploiement dans le cloud (cloud public, privé,...

Sécurité Cloud: voici les 12 menaces à ne pas oublier

L’un des aspects que les fournisseurs de services de cloud computing ont le plus souligné est sans aucun doute celui de la sécurité. Des entreprises comme Google, Amazon ou Microsoft consacrent des budgets colossaux pour assurer leurs infrastructures....

Coordonnées :

7 rue Montespan 91 024 Evry Cedex

Informations contact

0811 262 212